Solving SplitVPN Issues with Citrix Endpoint Management In today's digital world, secure and efficient management…

Partnerartikel: Zwischenstand und Handlungsempfehlung zu Citrix NetScaler/ADC Sicherheitslücke CVE-2019-19781

Ein Partner aus unserem Systemhausnetzwerk, mit dem wir uns im ständigen Austausch befinden, hat eine sehr gelungene Zusammenfassung geschrieben.

Der Originalartikel ist hier zu finden.

Genau vor einer Woche (Freitag 10.01.2020) wurde der Exploit zur Ausnutzung der Sicherheitslücke CVE-2019-19781 veröffentlicht.

Seither kann jeder mit grundlegend Script-Kenntnissen mit weniger als 10 Zeilen Coden die Schwachstelle nutzen.

Die zu erwartende Schwemme der Angriffen hat unverzüglich eingesetzt, so dass bereits am Wochenende die ersten Infektionen festgestellt wurden. Jede öffentlich zugängliche Installation

die nicht rechtzeitig mit Workaround – siehe hier – versehen wurde, muss als

kompromittiert angesehen werden! Zusätzlich wurde heute die Warnung auf SD-WAN WANOP 10.2.6 und 11.0.3 ausgeweitet. Ob weitere Versionen oder auch etwas zum ADM bekannt

wird bleibt abzuwarten.

Eine Prüfung via Script ob eine Verwundbarkeit vorliegt liefert inzwischen Citrix hier. Informationen zur Prüfung wie eine Infektion eventuelle festgestellt werden kann, sind in dem Artikel ganz unten

verlinket.

Folgende Angriffe sind bereits gesichtet worden oder sind denkbar nach aktuellem Kenntnisstand:

- Ausspähen der ns.conf (NetScaler/ADC Konfiguration)

- Ausspähen von SSL Zertifikaten inkl. Schlüsseldatei und Nutzung

- Ausspähen von der Zugangsdaten die auf dem NetScaler hinterlegt sind (z.B. lokale User, Active Director Service-Accounts, AD Gruppen)

- Ausspähen der Zugangsdaten/Security-Tickets für die Dienste die über die Appliance bereitgestellt werden

- Nutzung gewonnener Informationen für Zugriff auf Backend-Systeme

- Konfigurationsänderung am NetScaler und Bereitstellung weiterer/interner Dienste nach extern

- Verzicht auf verschlüsselte Perl- und CGI-Backdoors

- Herunterladen von binären Payloads, die den Standard-httpd mit einer modifizierten Version von Apache überschreiben

- Neuerstellung/Änderung der cronjobs um den Befall zu sichern und weitere Aktionen auszuführen

- Abruf von /etc/passwd

- Abruf der bereits vorhandenen *.xml-Dateien

- Herunterladen von Perl-Nutzlasten und Ersetzen bestehender Citrix ADC-Skripte

- CryptoMining auf NetScaler

- Beseitigung von forensischer Spuren nach erfolgreichem Angriff

- Code-Integration in veröffentlichte Dienste

- Bereitstellung von Bash-Kommandos die DNS, HTTP,… Anfragen umleiten auf andere Systeme

- NetScaler/ADC die sich konträr zu bestehenden Konfiguration verhalten

Die beiden letzten Punkte sind im Besonderen hervorzuheben. So kann ein NetScaler nach bestehender Konfiguration sicher wirken, aber dennoch darüber veränderte/weitere Dienste

bereitgestellt sein, ohne dass dies direkt ersichtlich ist. Bestehende Sites wurde so bewusst mit einer verwundbaren Sicherheitsstufe versehen um weitere Angriffe ggf. durchführen zu können.

Das Umleiten von Anfragen z.B. über die Bash-Kommands in Verbindung mit entwendeten SSL-Zertifikaten ermöglicht das Aufsetzen von Shadow-Sites die wie das Original wirken für den Nutzer. In

bereitgestellte Dienste kann ggf. zudem Schadcode integriert werden so dass die Nutzung weitere Infektionen/Angriffe auslöst.

Sollte der Verdacht oder die Gewissheit einer Ausnutzung der Sicherheitslücke bestehen, so muss eine Risikoabwägung erfolgen die im Zweifel von der maximal möglichem Bedrohung ausgeht.

Daher die Handlungsempfehlung:

- Sofortige Abschaltung Remote-Zugriffe (NetScaler, VPN`s, Access-Sites, Web-Sites,…) und ggf. auch interne Systeme

- Sofortige Änderung aller möglichen ausgespähten Zugangsdaten

- Sofortige Integration einer 2-Faktor-Authentifizierung sofern nicht vorhanden

- Neuinstallation der NetScaler – Vorsicht bei Übernahme der Config

- Alle SSL-Zertifikate als ungültig markieren und neue Ausstellen (sowie extern, als auch ggf. interne)

- Prüfung aller Systeme z.B. Active Directory, PKI, SQL, Mail, CRM, ERP,…, Server/Clients/Systeme/Services nach ungewollten Anpassung und Befall mit Schadsoftware

- Prüfung der Netzwerk-Kommunikation nach ungewöhnlichen Aktivitäten

- Auswertung vorhandener Logs in der Infrastruktur

- Rücksprache mit dem Datenschutzbeauftragten und ggf. Meldung eines meldepflichtigen Ereignisses

- Anzeige bei Polizei

- Weitere Tätigkeiten…

Hotfix-Informationen sind hier zu finden.

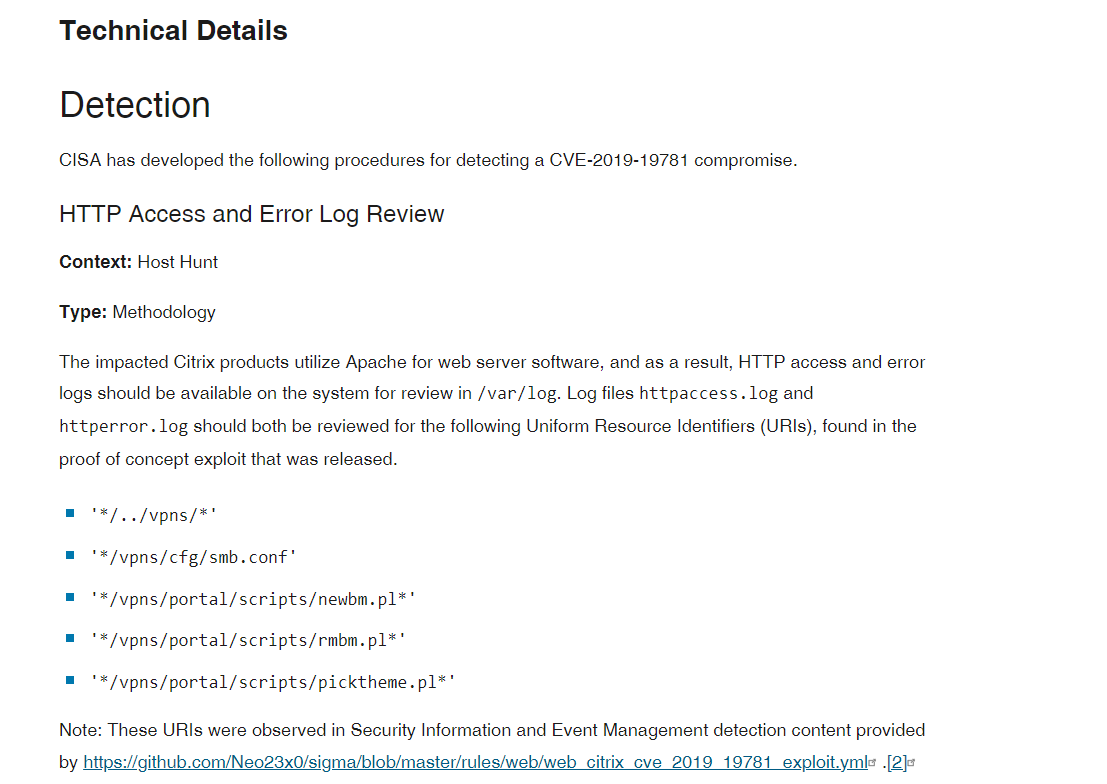

Zur Prüfung ob die Lücke eventuelle bereits genutzt wurde hier weitere Infos.

Dieser Beitrag hat 0 Kommentare